在現今的雲端運算環境中,企業越來越依賴雲端平台來建置和管理基礎架構。為了確保雲端資源的高效使用、降低成本、提升安全性並實現最佳化,AWS 提供了一系列強大的工具,如 Trusted Advisor、CloudTrail 和 CloudWatch。這些工具不僅能幫助使用者監控和管理雲端資源,還能提供智慧的建議和自動化的監控機制,進而幫助使用者實現資源最佳化、合規性檢查和效能提升。本文將探討如何使用這三種工具來優化您的雲端環境,確保您的雲端基礎架構在安全性、成本和效能方面都處於最佳狀態。我們Oncloud AI透過本文協助深入探討如何使用Trusted Advisor、CloudTrail 和CloudWatch 進行雲端優化。

值得信賴的顧問

- AWS Trusted Advisor 就像是您的客製化雲端專家,它可以幫助您按照最佳實踐配置資源。

- Trusted Advisor 會檢查您的AWS 環境並尋找節省資金、提高系統效能和可靠性或幫助彌補安全漏洞的機會。

成本優化檢查

- 低利用率Amazon EC2 執行個體:檢查過去14 天內任何時間運行的Amazon Elastic Compute Cloud (Amazon EC2) 實例,如果每日CPU 使用率不超過10% 且網路I/O 在4 天或更多天內不超過5 MB ,則會提醒您

- 未充分利用的Amazon EBS 磁碟區:檢查Amazon Elastic Block Store (Amazon EBS) 磁碟區配置,並在磁碟區未充分利用時發出警告

- 未關聯的彈性IP 位址:檢查與正在執行的Amazon Elastic Compute Cloud (Amazon EC2) 執行個體不關聯的彈性IP 位址(EIP)

- Amazon RDS 空閒資料庫執行個體:檢查Amazon Relational Database Service (Amazon RDS) 的配置,尋找任何看似空閒的資料庫執行個體。如果資料庫執行個體長時間沒有連接,您可以刪除該實例以降低成本

性能檢查

- 高利用率Amazon EC2 執行個體:檢查過去14 天內任何時間運行的Amazon Elastic Compute Cloud (Amazon EC2) 執行個體,如果4 天或更多天的每日CPU 使用率超過90%,則會提醒您

- EC2 安全性群組中的規則數量太多:檢查每個Amazon Elastic Compute Cloud (EC2) 安全群組是否有過多的規則。如果安全性群組包含大量規則,則效能可能會下降

- 過度利用的Amazon EBS 磁性磁碟區:檢查Amazon Elastic Block Store (EBS) 磁性磁碟區是否可能被過度利用,並可能從更有效率的配置中受益

安全檢查

- 安全群組– 特定連接埠不受限制:檢查安全群組中允許不受限制地存取(0.0.0.0/0)特定連接埠的規則

- Amazon EBS 公共快照:檢查您的Amazon Elastic Block Store (Amazon EBS) 磁碟區快照的權限設置,並在任何快照被標記為公共時提醒您

- AWS CloudTrail 日誌記錄:檢查您對AWS CloudTrail 的使用情況。 CloudTrail 透過記錄有關帳戶上進行的AWS API 呼叫的信息,提高了對AWS 帳戶活動的可見性

容錯檢查

- Amazon EBS 快照:檢查Amazon Elastic Block Store (Amazon EBS) 磁碟區的快照的使用期限(可用或正在使用)

- Amazon EC2 可用區餘額:檢查某個區域內各個可用區中Amazon Elastic Compute Cloud (Amazon EC2) 執行個體的分佈情況

- Amazon RDS 備份:檢查Amazon RDS DB 執行個體的自動備份

- Amazon RDS 多可用區:檢查部署在單一可用區域中的資料庫執行個體

- Amazon S3 儲存桶日誌記錄:檢查Amazon Simple Storage Service (Amazon S3) 儲存桶的日誌記錄配置

服務限制檢查

- EBS 活動快照:檢查使用量是否超過EBS 活動快照限制的80%

- EC2 彈性IP 位址:檢查使用量是否超過EC2 彈性IP 位址限制的80%

- RDS DB 實例:檢查使用量是否超過RDS DB 實例限制的80%

- VPC:檢查使用量是否超過VPC 限制的80%

- VPC 網際網路閘道:檢查使用量是否超過VPC 網際網路閘道限制的80%

亞馬遜雲蹤跡

- AWS CloudTrail 是一項AWS 服務,可協助您實現AWS 帳戶的治理、合規性以及營運和風險審計

- 使用者、角色或AWS 服務執行的操作將作為事件記錄在CloudTrail 中

- 建立AWS 帳戶時,CloudTrail 已啟用

- 您可以識別

- 誰或什麼採取了何種行動

- 利用了哪些資源

- 事件發生的時間

- 幫助您分析和回應AWS 帳戶中的活動的其他詳細信息

- 每個區域可以創建5 條路線(無法增加

雲蹤事件

- CloudTrail 中的事件是AWS 帳戶中活動的記錄

- 此活動可以是使用者、角色或服務採取的可由CloudTrail 監控的操作。

- CloudTrail 中可以記錄兩種類型的事件

- 管理活動

- 數據事件

- 預設情況下,追蹤記錄管理事件,但不記錄資料事件

- CloudTrail 不會記錄所有AWS 服務。某些AWS 服務不會啟用所有API 和事件的記錄

管理活動

- 管理事件提供有關對AWS 帳戶中的資源執行的管理操作的資訊。這些操作也稱為控制平面操作

- 例子

- 註冊設備

- 配置路由資料規則

數據事件

- 資料事件提供有關在資源上或資源內執行的資源操作的資訊。這些操作也稱為資料平面操作。

- 資料事件通常是高容量活動

- 例子

- 建立追蹤時,Amazon S3 物件級API 活動資料事件預設為停用狀態。若要記錄CloudTrail 資料事件,您必須明確將要收集活動的支援資源或資源類型新增至追蹤中

洞察活動

- CloudTrail Insights 事件擷取您的AWS 帳戶中的異常活動。

- 如果您啟用了Insights events,且CloudTrail 偵測到異常活動,則Insights events 會記錄到您的追蹤目標S3 儲存桶中的其他資料夾或前綴中

CloudTrail 事件歷史記錄

- CloudTrail 事件歷史記錄提供了過去90 天的CloudTrail 事件的可查看、可搜尋和可下載的記錄。

- 您可以利用此歷史記錄來了解AWS 管理控制台、AWS SDK、命令列工具和其他AWS 服務中您的AWS 帳戶所執行的操作

加密

- 預設情況下,AWS CloudTrail 使用Amazon S3 伺服器端加密(SSE) 對傳輸到您指定的Amazon S3 儲存桶的所有日誌檔案進行加密

- (可選)可使用AWS Key Management Service (AWS KMS) 金鑰加密日誌文件,為CloudTrail 日誌檔案新增一層安全性

雲端監控

- Amazon CloudWatch 即時監控您的Amazon Web Services (AWS) 資源以及您在AWS 上執行的應用程式

- CloudWatch 主頁會自動顯示您使用的每個AWS 服務的指標

- 您也可以透過在實例/伺服器上安裝CloudWatch 代理程式來建立自訂儀表板以顯示有關自訂應用程式的指標

- 您可以建立警報來監視指標並發送通知,或在超出閾值時自動變更您正在監視的資源

- 例如,您可以監控Amazon EC2 執行個體的CPU 使用率和磁碟讀寫情況,然後使用這些資料來決定是否應啟動更多執行個體來處理增加的負載。您也可以使用這些資料停止使用率較低的實例以節省資金

- 透過CloudWatch,您可以全面了解資源利用率、應用程式效能和運行狀況

與Cloud Watch 整合的AWS 服務

- 亞馬遜簡單通知服務(Amazon SNS)

- 亞馬遜EC2

- 自動擴充

- 亞馬遜AWS CloudTrail

- AWS 身分和存取管理(IAM)

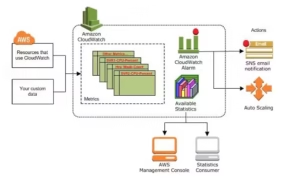

Amazon Cloudwatch 的工作原理

- Amazon Cloudwatch 基本上就是一個指標儲存庫

- AWS 服務(例如Amazon EC2)將指標放入儲存庫,然後您根據這些指標檢索統計數據

- 如果您將自己的自訂指標放入儲存庫,那麼您也可以檢索這些指標的統計資料

- 您可以使用指標來計算統計數據,然後在CloudWatch 控制台中以圖形方式呈現數據

- 您可以設定警報操作以在滿足特定條件時停止、啟動或終止Amazon EC2 執行個體

- 此外,您還可以建立警報,以代表您啟動Amazon EC2 Auto Scaling 和Amazon Simple Notification Service (Amazon SNS) 操作

Cloudwatch 概念

公制

- 指標是CloudWatch 中的基本概念

- 指標表示發佈到CloudWatch 的一組按時間順序排列的資料點

- 將指標視為需要監控的變量,將數據點視為該變量隨時間變化的值

- 例如,特定EC2 執行個體的CPU 使用率是Amazon EC2 提供的一項指標。數據點本身可以來自您從中收集數據的任何應用程式或業務活動

- 預設情況下,某些服務會為資源(例如Amazon EC2 執行個體、Amazon EBS 捲和Amazon RDS DB 執行個體)提供免費指標。您也可以為某些資源啟用詳細監控

警報

- 您可以建立一個CloudWatch 警報來監控單一CloudWatch 指標

- 警報根據多個時間段內指標或表達式相對於閾值的值執行一項或多項操作。

- 該操作可以是Amazon EC2 操作、Amazon EC2 Auto Scaling 操作或發送到Amazon SNS 主題的通知。

- 您還可以為CloudWatch 儀表板新增警報並以直覺的方式監控它們。

- 當儀表板上有警報時,警報處於「ALARM」狀態時會變為紅色,方便您主動監控其狀態。

- 當警報因狀態改變而呼叫操作後,其後續行為取決於與警報關聯的操作類型。

- 警報有以下可能的狀態:

- 確定— 指標或表達式在定義的閾值內。

- 警報– 指標或表達式超出了定義的閾值。

- INSUFFICIENT_DATA – 警報剛剛啟動,指標不可用,或指標沒有足夠的資料來確定警報狀態。

Oncloud AI身為AWS代理商,提供亞馬遜雲端服務,支援亞馬遜雲端伺服器AWS代付、AWS遷移、AWS維運託管等服務,如有相關需求可聯繫Oncloud AI。