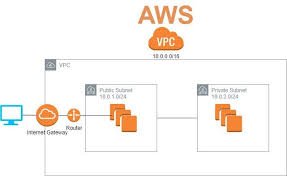

Amazon Web Services (AWS) 提供了一項名為VPC(虛擬私有雲)的網路服務,它允許您創建一個私有、安全且可擴展的雲端網路。在本文中,我們將討論如何使用VPC 在AWS 中建立隔離網路。

什麼是AWS VPC?

虛擬私有雲(VPC)是AWS 雲端中邏輯上獨立的部分,您可以在其中定義自己的網路環境。可以將其視為雲端中的私人資料中心。

使用VPC,您可以:

- 控制您的網路設定(IP 位址、路由等)。

- 創建公有子網路和私人子網。

- 連接到網路或保持您的資源私密。

AWS VPC 的主要特點:

- 子網– 將您的VPC 劃分為公有子網路和私有子網路。

- 網際網路閘道(IGW) – 允許面向公眾的資源連接到網路。

- NAT 閘道/NAT 實例– 使私有執行個體能夠安全地存取網際網路。

- 路由表– 控製網路流量在VPC 內的流動方式。

- 安全群組和NACL – 控制實例和子網路層級的入站/出站流量。

- VPC 對等連接– 連接多個VPC 以實現相互通訊。

- AWS PrivateLink – 提供對AWS 服務的私人訪問,而無需將其暴露到互聯網上。

- VPC 端點– 無需使用IGW 或NAT 在VPC 內私下連接AWS 服務。

什麼是隔離網路?

隔離網路是一種VPC 設置,其中實例無法直接存取互聯網。這對於不應暴露在互聯網上的安全工作負載(如資料庫或後端應用程式)非常有用。

在AWS 中建立隔離網路的分步指南

我們將遵循以下步驟:

- 創建VPC

- 建立私有子網路

- 修改路由表以阻止Internet 訪問

- 在私人子網路中啟動EC2 實例

- (可選)使用堡壘主機存取私有實例

步驟1:建立VPC

- 打開AWS 主控台→ 轉到VPC。

- 點選“創建VPC”。

- 僅選擇VPC 。

- 進入:

- 姓名:

My-Isolated-VPC - IPv4 CIDR 區塊:

10.0.0.0/16

- 姓名:

- 點選“創建VPC”。

步驟2:建立私有子網

- 轉到子網→ 單擊“創建子網路”。

- 選擇My-Isolated-VPC。

- 進入:

- 子網路名稱:

Private-Subnet-1 - 可用區域:選擇任意區域(例如

us-east-1a) - CIDR 區塊:

10.0.1.0/24

- 子網路名稱:

- 點選“創建子網路”。

步驟3:修改路由表以阻止Internet訪問

- 轉到路由表→ 單擊“建立路由表”。

- 說出它的名字

Private-Route-Table。 - 將其附加到

My-Isolated-VPC。 - 點選“創建”。

- 將路由表與私有子網路關聯:

- 點選

Private-Route-Table→子網路關聯。 - 點選編輯子網路關聯→選擇

Private-Subnet-1。 - 點選“保存”。

- 點選

⚠重要提示:請勿連接Internet 閘道(IGW) 或NAT 閘道。這樣可以保持隔離。

步驟4:在私有子網路中啟動EC2 實例

- 轉到EC2 → 單擊啟動實例。

- 選擇一個AMI(例如,Amazon Linux 2)。

- 選擇t2.micro (符合免費套餐資格)。

- 網路部分:

- 私有雲:

My-Isolated-VPC - 子網:

Private-Subnet-1 - 自動分配公共IP :停用

- 私有雲:

- 建立或選擇允許私人存取的安全群組。

- 點選啟動。

您的EC2 實例現在在隔離網路中運行,這意味著它無法上網,也無法從互聯網訪問。

步驟5(可選):使用堡壘主機存取私有實例

由於您的執行個體位於私有網路中,因此您無法直接使用SSH。您需要一個堡壘主機(充當跳轉伺服器的可公開存取的實例)。

設定堡壘主機的步驟:

- 在同一個VPC 中建立另一個公共子網路。

- 在公共子網中啟動一個新的EC2 實例。

- 將彈性IP附加到堡壘主機。

- 使用SSH 代理轉發或AWS Systems Manager (SSM)安全地連線到私有實例。

常見問題:

如果刪除預設VPC 會發生什麼?

AWS 允許您刪除預設VPC,但您無法自動重新建立它。不過,您可以手動建立一個新的VPC並將其配置為預設VPC。

公共子網路和私有子網路有什麼不同?

- 公共子網路:透過網際網路閘道(IGW)直接存取互聯網。

- 私有子網路:沒有直接的互聯網訪問;用於內部應用程式、資料庫等。它可以使用NAT 閘道訪問互聯網。

如何使AWS VPC 完全隔離?

要創建隔離的VPC:

- 不要連接網路網關( IGW)。

- 不要使用NAT網關。

- 僅使用私有子網路。

- 使用安全群組和NACL控制入站/出站流量。

- 如果需要,請使用AWS Direct Connect或VPN進行私人連接。

安全群組和NACL 有什麼區別?

| 特徵 | 安全群組 | 網路ACL (NACL) |

| 適用於 | EC2 執行個體 | 子網 |

| 有狀態的? | 是(追蹤請求-回應) | 否(規則單獨適用) |

| 預設規則 | 拒絕所有入站,允許所有出站 | 允許所有入站和出站 |

| 規則評估 | 檢查所有規則 | 按順序評估 |

安全群組充當實例的防火牆,而NACL 充當子網路的防火牆。

私有子網路中的實例如何連接到網際網路?

私有子網路中的執行個體無法直接存取網際網路。但是,它們可以透過以下方式連接:

- NAT 閘道/實例– 允許外部網路存取。

- VPC 端點– 私下連接到AWS 服務。

- 堡壘主機– 公共子網路中用於SSH 存取的跳轉伺服器。

什麼是VPC Peering,它如何運作?

VPC Peering 允許兩個VPC使用AWS 網路進行私密

通信。當您想在不使用網路的情況下在VPC 之間共享資源時,可以使用它。 Peering 連結是一對一的,必須在兩個VPC中手動配置。

什麼是AWS PrivateLink?它與VPC Peering 有何不同?

AWS PrivateLink支援對AWS 服務的私人訪問,而無需將流量暴露給互聯網。它通常用於將VPC 連接到S3、DynamoDB 和自訂應用程式等AWS 服務。

與VPC 對等連接的區別:

- VPC 對等連線:實現兩個VPC 之間的直接私網通訊。

- PrivateLink:使用AWS 管理的終端節點跨VPC 連線服務。

可以將多個VPC 連接在一起嗎?

是的,可以使用以下方式連接多個VPC:

- VPC 對等連接– 用於直接通訊(1:1)。

- Transit Gateway – 一種可有效連接多個VPC的可擴展解決方案。

- PrivateLink – 在沒有完全對等的情況下在VPC 之間公開服務。