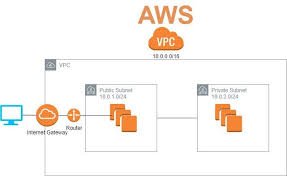

Amazon Web Services(AWS)는 VPC(Virtual Private Cloud)라는 서비스를 제공합니다.개인적이고 안전하며 확장 가능한 클라우드 네트워크를 구축할 수 있는 네트워크 서비스입니다. 이 기사에서는 VPC를 사용하여 생성하는 방법에 대해 설명합니다.네트워크 분리.

AWS VPC란 무엇인가요?

가상 사설 클라우드(VPC)사용자가 고유한 네트워크 환경을 정의할 수 있는 AWS 클라우드의 논리적으로 분리된 섹션입니다. 이를 클라우드 내의 개인 데이터 센터라고 생각해 보세요.

VPC를 사용하면 다음을 수행할 수 있습니다.

- 네트워크 설정(IP 주소, 라우팅 등)을 제어합니다.

- 만들다공개 및 비공개 서브넷.

- 인터넷에 연결하거나 리소스를 비공개로 유지하세요.

AWS VPC의 주요 기능:

- 서브넷– VPC를 공개 서브넷과 비공개 서브넷으로 나눕니다.

- 인터넷 게이트웨이(IGW) – 대중에게 공개된 리소스가 인터넷에 연결되도록 허용합니다.

- NAT 게이트웨이/NAT 인스턴스– 개인 인스턴스가 인터넷에 안전하게 액세스할 수 있도록 합니다.

- 라우팅 테이블– VPC 내에서 네트워크 트래픽이 흐르는 방식을 제어합니다.

- 보안 그룹 및 NACL – 인스턴스 및 서브넷 수준에서 인바운드/아웃바운드 트래픽을 제어합니다.

- VPC 피어링– 여러 개의 VPC를 연결하여 서로 통신합니다.

- AWS 프라이빗 링크 – AWS 서비스를 인터넷에 노출하지 않고도 비공개로 액세스할 수 있도록 제공합니다.

- VPC 엔드포인트– VPC 내에서 AWS 서비스에 비공개로 연결하려면 IGW나 NAT를 사용할 필요가 없습니다.

격리된 네트워크란 무엇인가요?

네트워크 분리인스턴스가 인터넷에 직접 액세스할 수 없는 VPC 설정입니다. 이 문서는 인터넷에 노출되어야 하는 사용자를 대상으로 하지 않습니다.데이터베이스나 백엔드 애플리케이션과 같은 보안 워크로드에 매우 유용합니다.

AWS에서 격리된 네트워크를 만드는 단계별 가이드

다음 단계를 따르겠습니다.

- VPC 생성

- 개인 서브넷 만들기

- 인터넷 접속을 차단하기 위해 라우팅 테이블 수정

- 개인 서브넷에서 EC2 인스턴스 시작

- (선택 사항) 베스천 호스트를 사용하여 개인 인스턴스에 액세스합니다.

1단계: VPC 생성

- 열려 있는AWS 콘솔→ 이동VPC.

- 딸깍 하는 소리VPC 생성.

- 오직VPC를 선택하세요.

- 입력하다:

- 이름:

내 격리된 VPC - IPv4 CIDR 블록:

10.0.0.0/16

- 이름:

- 딸깍 하는 소리VPC 생성.

2단계: 개인 서브넷 만들기

- 로 가다서브넷→ 클릭서브넷 생성.

- 선택하다내 격리된 VPC.

- 입력하다:

- 서브넷 이름:

프라이빗 서브넷 1 - 유효성: 원하는 영역을 선택하세요(예:

미국 동부 1A) - CIDR 블록:

10.0.1.0/24

- 서브넷 이름:

- 딸깍 하는 소리서브넷 생성.

3단계: 인터넷 접속을 차단하기 위해 라우팅 테이블 수정

- 로 가다라우팅 테이블→ 클릭라우팅 테이블 생성.

- 그 이름을 말해 보세요

개인 경로 테이블. - 그것을 부착하다

내 격리된 VPC. - 딸깍 하는 소리"만들다".

- 경로 테이블을 개인 서브넷과 연결합니다.

- 딸깍 하는 소리

개인 경로 테이블→서브넷 연결. - 딸깍 하는 소리서브넷 연결 편집→선택

프라이빗 서브넷 1. - 딸깍 하는 소리"구하다".

- 딸깍 하는 소리

⚠중요한 팁:인터넷 게이트웨이(IGW) 또는 NAT 게이트웨이에 연결하지 마세요. 이렇게 하면 격리가 유지됩니다.

4단계: 프라이빗 서브넷에서 EC2 인스턴스 시작

- 로 가다EC2 → 클릭인스턴스를 시작합니다.

- AMI를 선택하세요(예:아마존 리눅스 2).

- 선택하다t2.마이크로 (무료 계층 적용 가능).

- 네트워크 부분:

- 프라이빗 클라우드:

내 격리된 VPC - 서브넷:

프라이빗 서브넷 1 - 자동으로 공용 IP 할당 :장애를 입히다

- 프라이빗 클라우드:

- 개인 액세스를 생성하거나 선택하세요보안 그룹.

- 딸깍 하는 소리시작하다.

이제 EC2 인스턴스가 있습니다.네트워크 분리이는 다음을 의미합니다.인터넷 접속 불가,또한인터넷에서 접근 불가.

5단계(선택 사항): 요새 호스트를 사용하여 개인 인스턴스에 액세스

귀하의 인스턴스가 개인 네트워크에 있기 때문에SSH를 직접 사용할 수 없습니다. 당신은 필요합니다바스티온 호스트(점프 서버 역할을 하는 공개적으로 접근 가능한 인스턴스).

요새 호스트를 설정하는 단계:

- 동일한 VPC에 다른 VPC를 생성합니다.공개 서브넷.

- 공개 서브넷에서.에서 새로운 EC2 인스턴스를 시작합니다.

- 할 것이다탄력적 IP요새 호스트에 연결합니다.

- 사용SSH 에이전트 전달또는AWS 시스템 관리자(SSM)개인 인스턴스에 안전하게 연결합니다.

자주 묻는 질문:

기본 VPC를 삭제하면 어떻게 되나요?

AWS에서는 기본 VPC를 삭제할 수 있지만자동으로 다시 생성할 수 없습니다. 하지만 수동으로 생성할 수 있습니다.새로운 VPC기본 VPC로 구성합니다.

공개 서브넷과 개인 서브넷의 차이점은 무엇입니까?

- 공개 서브넷: via인터넷 게이트웨이(IGW)인터넷에 직접 접속.

- 개인 서브넷:아니요직접 인터넷 접속; 내부 애플리케이션, 데이터베이스 등에 사용할 수 있습니다.NAT 게이트웨이인터넷에 접속하세요.

AWS VPC를 완전히 격리하는 방법은 무엇입니까?

생성하려면격리된 VPC:

- 인터넷 게이트웨이에 연결하지 마세요( (주)아이지와이(IGW).

- 원하지 않는다사용나트게이트웨이.

- 사용만개인 서브넷.

- 보안 그룹 사용그리고나클인바운드/아웃바운드 트래픽을 제어합니다.

- 필요한 경우 사용하세요AWS 다이렉트 커넥트또는VPN비공개 연결을 만드세요.

보안 그룹과 NACL의 차이점은 무엇입니까?

| 특징 | 보안 그룹 | 네트워크 ACL(NACL) |

| 에 적용됩니다 | EC2 인스턴스 | 서브넷 |

| 상태 저장형? | 예(요청-응답 추적) | 아니요(규칙은 별도로 적용됩니다) |

| 기본 규칙 | 모든 인바운드 거부, 모든 아웃바운드 허용 | 모든 인바운드 및 아웃바운드 허용 |

| 규칙 평가 | 모든 규칙을 확인하세요 | 순서대로 평가하세요 |

보안 그룹은 다음과 같이 작동합니다.인스턴스의 방화벽, NACL은 다음과 같이 작동합니다.서브넷 방화벽.

개인 서브넷의 인스턴스는 어떻게 인터넷에 연결되나요?

개인 서브넷의 인스턴스는 인터넷에 직접 액세스할 수 없습니다. 하지만 다음과 같은 방법으로 연결할 수 있습니다.

- NAT 게이트웨이/인스턴스– 아웃바운드 인터넷 접속을 허용합니다.

- VPC 엔드포인트– AWS 서비스에 비공개로 연결합니다.

- 바스티온 호스트– SSH 액세스를 위한 공개 서브넷의 점프 서버.

VPC 피어링이란 무엇이고 어떻게 작동하나요?

VPC 피어링을 사용하면 두 개의 VPC가 AWS 네트워크를 사용하여 피어링을 수행할 수 있습니다.사적인

의사소통. 당신이 원할 때인터넷을 사용하지 않음VPC 간에 리소스를 공유하려는 경우 사용할 수 있습니다. 피어링 연결은일대일이어야 합니다두 개의 VPC.에서 수동 구성

AWS PrivateLink란 무엇인가요? VPC 피어링과 다른 점은 무엇인가요?

AWS 프라이빗링크AWS 서비스 지원개인 접근인터넷 트래픽을 노출하지 않고도 가능합니다. 일반적으로 사용됩니다VPC는 S3, DynamoDB 및 사용자 정의 애플리케이션과 같은 AWS 서비스에 연결됩니다..

VPC 피어링 연결과의 차이점:

- VPC 피어링: 구현두 VPC 사이직접적인 개인 네트워크 통신.

- PrivateLink: 사용AWS 관리형 엔드포인트VPC 전반에 걸쳐 서비스를 연결합니다.

여러 개의 VPC를 함께 연결할 수 있나요?

네, 다음 방법을 사용하여 여러 VPC를 연결할 수 있습니다.

- VPC 피어링– 직접적인 소통(1:1)을 위해.

- 트랜짓 게이트웨이 – 효과적으로 연결하는 방법여러 VPC확장 가능한 솔루션.

- 프라이빗링크 – 완전한 피어링 없이 VPC 간 서비스를 노출합니다.