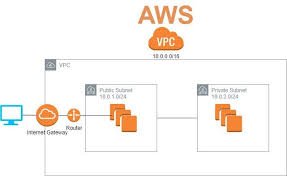

Amazon Web Services(AWS)は、VPC(仮想プライベートクラウド)と呼ばれるサービスを提供しています。プライベートで安全かつスケーラブルなクラウド ネットワークを作成できるネットワーク サービス。この記事では、VPCを使用して作成する方法について説明します。ネットワークを分離する。

AWS VPC とは何ですか?

仮想プライベートクラウド(VPC)独自のネットワーク環境を定義できる、AWS クラウドの論理的に分離されたセクション。クラウド内のプライベートデータセンターと考えてください。

VPC を使用すると、次のことが可能になります。

- ネットワーク設定 (IP アドレス、ルーティングなど) を制御します。

- 作成するパブリックサブネットとプライベートサブネット。

- インターネットに接続するか、リソースを非公開にします。

AWS VPCの主な機能:

- サブネット– VPC をパブリックサブネットとプライベートサブネットに分割します。

- インターネットゲートウェイ (IGW) – 公開リソースがインターネットに接続できるようにします。

- NATゲートウェイ/NATインスタンス– プライベートインスタンスが安全にインターネットにアクセスできるようにします。

- ルーティングテーブル– VPC 内でのネットワーク トラフィックのフローを制御します。

- セキュリティグループとNACL – インスタンスおよびサブネット レベルで受信/送信トラフィックを制御します。

- VPCピアリング– 複数の VPC を接続して相互に通信します。

- AWS プライベートリンク – インターネットに公開することなく、AWS サービスへのプライベートアクセスを提供します。

- VPCエンドポイント– VPC 内の AWS サービスにプライベートに接続するために IGW または NAT を使用する必要はありません。

分離されたネットワークとは何ですか?

ネットワークを分離するインスタンスがインターネットに直接アクセスできない VPC セットアップ。これは、インターネットに公開する必要があるユーザーを対象としていません。データベースやバックエンド アプリケーションなどのセキュリティ ワークロードに非常に役立ちます。

AWS で分離されたネットワークを作成するためのステップバイステップガイド

以下の手順に従います。

- VPCを作成する

- プライベートサブネットを作成する

- ルーティングテーブルを変更してインターネットアクセスをブロックする

- プライベートサブネットでEC2インスタンスを起動する

- (オプション) 要塞ホストを使用してプライベートインスタンスにアクセスする

ステップ1: VPCを作成する

- 開けるAWSコンソール→ へ移動VPC。

- クリックVPCを作成する。

- のみVPCを選択します。

- 入力:

- 名前:

私の分離VPC - IPv4 CIDRブロック:

10.0.0.0/16

- 名前:

- クリックVPCを作成する。

ステップ2: プライベートサブネットを作成する

- へ移動サブネット→ クリックサブネットの作成。

- 選ぶ私の分離VPC。

- 入力:

- サブネット名:

プライベートサブネット1 - 可用性: 任意の領域を選択します(例:

米国東部1a) - CIDRブロック:

10.0.1.0/24

- サブネット名:

- クリックサブネットの作成。

ステップ3: ルーティングテーブルを変更してインターネットアクセスをブロックする

- へ移動ルーティングテーブル→ クリックルーティングテーブルを作成する。

- 名前を言ってください

プライベートルートテーブル。 - 添付する

私の分離VPC。 - クリック"作成する"。

- ルート テーブルをプライベート サブネットに関連付けます。

- クリック

プライベートルートテーブル→サブネットの関連付け。 - クリックサブネットの関連付けの編集→選択

プライベートサブネット1。 - クリック"保存"。

- クリック

⚠重要なヒント:インターネット ゲートウェイ (IGW) または NAT ゲートウェイに接続しないでください。これにより分離が維持されます。

ステップ4: プライベートサブネットでEC2インスタンスを起動する

- へ移動EC2 → クリックインスタンスを起動する。

- AMIを選択します(例:アマゾン リナックス 2)。

- 選ぶt2.マイクロ (無料利用枠対象)。

- ネットワーク部分:

- プライベートクラウド:

私の分離VPC - サブネット:

プライベートサブネット1 - パブリックIPを自動的に割り当てる :無効にする

- プライベートクラウド:

- プライベートアクセスを作成または選択するセキュリティ グループ。

- クリック起動する。

EC2インスタンスはネットワークを分離するこれはつまりインターネットアクセスなし、またインターネットからアクセスできません。

ステップ5(オプション):要塞ホストを使用してプライベートインスタンスにアクセスする

インスタンスはプライベートネットワーク内にあるため、SSHを直接使用できない。あなたにはバスティオンホスト(ジャンプ サーバーとして機能する、パブリックにアクセス可能なインスタンス)。

要塞ホストを設定する手順:

- 同じVPC内に別のVPCを作成するパブリックサブネット。

- パブリックサブネット内で新しい EC2 インスタンスを起動します。

- 意思エラスティックIP要塞ホストに接続します。

- 使用SSHエージェント転送またはAWS システムマネージャー (SSM)プライベートインスタンスに安全に接続します。

よくある質問:

デフォルトの VPC を削除するとどうなりますか?

AWSではデフォルトのVPCを削除することができますが、自動的に再作成できません。ただし、手動で作成することもできます新しいVPCそして、それをデフォルトの VPC として設定します。

パブリックサブネットとプライベートサブネットの違いは何ですか?

- パブリックサブネット:経由インターネットゲートウェイ (IGW)インターネットへの直接アクセス。

- プライベートサブネット:いいえ直接インターネットアクセス;社内アプリケーション、データベースなどに使用できますNATゲートウェイインターネットにアクセスします。

AWS VPC を完全に分離するにはどうすればよいですか?

作成するには分離されたVPC:

- インターネットゲートウェイに接続しない( IGW)。

- 欲しくない使用NATゲートウェイ。

- のみ使用プライベートサブネット。

- セキュリティグループの使用そしてNACL受信/送信トラフィックを制御します。

- 必要に応じてAWS ダイレクトコネクトまたはVPNプライベート接続を作成します。

セキュリティ グループと NACL の違いは何ですか?

| 特徴 | セキュリティグループ | ネットワーク ACL (NACL) |

| 適用対象 | EC2インスタンス | サブネット |

| ステートフル? | はい(リクエストとレスポンスを追跡) | いいえ(別途ルールが適用されます) |

| デフォルトルール | すべての受信を拒否し、すべての送信を許可する | すべての受信と送信を許可する |

| ルール評価 | すべてのルールを確認する | 順番に評価する |

セキュリティグループは、インスタンスのファイアウォールNACLは、サブネットファイアウォール。

プライベートサブネット内のインスタンスはどのようにインターネットに接続しますか?

プライベートサブネット内のインスタンスはインターネットに直接アクセスできません。ただし、次の方法で接続できます。

- NATゲートウェイ/インスタンス– 発信インターネットアクセスを許可します。

- VPCエンドポイント– AWS サービスにプライベートに接続します。

- バスティオンホスト– SSH アクセス用のパブリック サブネット内のジャンプ サーバー。

VPC ピアリングとは何ですか? どのように機能しますか?

VPC ピアリングを使用すると、2 つの VPC が AWS ネットワークをピアリングに使用できるようになります。プライベート

コミュニケーション。したいときはインターネットを使わないVPC 間でリソースを共有する場合に使用できます。ピアリング接続は1対1で、2つのVPCでの手動設定。

AWS PrivateLink とは何ですか? VPC ピアリングとどう違うのですか?

AWS プライベートリンクAWS サービスのサポートプライベートアクセストラフィックをインターネットに公開することなく。通常はVPC は S3、DynamoDB、カスタムアプリケーションなどの AWS サービスに接続します。。

VPC ピアリング接続との違い:

- VPC ピアリング: 実装2つのVPC間直接プライベート ネットワーク通信。

- プライベートリンク: 使用AWS 管理エンドポイントVPC 間でサービスを接続します。

複数の VPC を接続できますか?

はい、次の方法を使用して複数の VPC を接続できます。

- VPCピアリング– 直接コミュニケーション(1:1)の場合。

- トランジットゲートウェイ – 効果的な接続複数のVPCスケーラブルなソリューション。

- プライベートリンク – 完全なピアリングなしで VPC 間でサービスを公開します。